Da: "Umberto Molteni"

I DIECI PADRI DELLA SCIENZA

ELETTRICA

Umberto Ferdinando Molteni i2ms

6 - Georg Simon Ohm (1789 -

1854)

6 - Georg Simon Ohm (1789 -

1854)

Georg Simon Ohm, fisico tedesco nato in Baviera

nella città di Erlangen. Figlio di un fabbro, dovette interrompere gli studi

varie volte per aiutare il padre nel suo mestiere. Fu prima maestro a Bamberg,

indi professore di fisica e di matematica al ginnasio gesuita di Colonia. Nel

1833 divenne professore del politecnico di Norimberga divenendo in seguito

rettore. Lasciò nel 1849 questa città per recarsi a Monaco di Baviera come

conservatore della collezione fisica e dal 1852 professore ordinario di fisica

sperimentale.

I suoi scritti sono numerosi ma non di

eccezionale importanza, salvo un opuscolo pubblicato a Berlino nel 1827 con il

titolo: "Die galvanische Kette mathematisch bearbeitel", (La catena galvanica

trattata matematicamente) che ha avuto invece notevole influenza sul successivo

sviluppo della teoria e delle applicazioni della corrente elettrica. Esso si

riferisce sostanzialmente a quella che va sotto il nome di "Legge di Ohm". Egli

esponeva i propri concetti, ma nessuno acquistò una copia, ed egli era obbligato

a sollecitare amici e conoscenti perché ne prendessero qualcuna per non fargli

fare troppo brutta figura con il burbero editore. Ebbe poi l'infelice idea di

presentare quel lavoro come titolo di ammissione per una cattedra universitaria,

ma con pari successo. Solo cinque lustri dopo, a 62 anni, il povero maestro

ginnasiale riuscì ad avere un modesto incarico provvisorio alla Università di

Monaco.

Le sue numerose ricerche non gli avevano

fruttato che dispiaceri e miseria. Nel 1852, l'incarico era divenuto definitivo,

ma due anni appresso Georg Simon Ohm passava nei numeri dei più. Fortunatamente,

nel 1841 la Royal Society di Londra gli aveva in tempo conferito la medaglia

Copley d'oro; altrimenti i sapienti accademici di cui oggi nessuno rammenta più

il nome, avrebbero prudentemente riconosciuto solo post mortem l'opera di un

concittadino onorato oggi da tutto il mondo.

Anche a proposito della resistenza molto vi

sarebbe da dire. Ci si limita a ripetere che essa è minima nei metalli, e che in

ordine di conducibilità decrescente si può scrivere: argento, rame, oro,

alluminio, ecc.

Questo spiega perché le condutture degli

impianti elettrici si fanno sempre in rame o in alluminio, metalli la cui

resistenza è minima. Infatti, proprio come nel caso di una mano che scorre più

volte lungo un oggetto che si vuol pulire o levigare, la resistenza è

accompagnata dalla produzione di calore. Ciò molte volte significa soltanto che

energia elettrica viene inutilmente sprecata sotto forma di energia termica, e

dispersa nello spazio.

Alcuni accenni al suo lavoro principale erano

già apparsi nei due anni precedenti, ma solo con il lavoro del 1827 Ohm precisò

esattamente la nozione di forza elettromotrice (f.e.m.), mostrando che questa

decresce su un circuito tra il polo positivo e il polo negativo di una pila e

distinguendola nettamente dall'intensità. Proprio questo è uno degli aspetti più

importanti del lavoro di Ohm: l'aver sostituito le idee di "quantità" e

"tensione", usate fino in quel momento in modo piuttosto vago, con i concetti di

"intensità di corrente" e di "forza elettromotrice".

Una tensione elevata richiede per il trasporto

dell'elettricità da un punto all'altro un maggior lavoro; tale lavoro compiuto

per trasportare la carica può definirsi il potenziale o la forza elettromotrice.

Il passaggio di corrente attraverso un conduttore comporta dunque una graduale e

uniforme caduta di potenziale (per un conduttore uniforme). L'intensità di

corrente I è pertanto legata alla forza elettromotrice E dalla

relazione

I=E/R o E=RI

Dove la diminuzione graduale di E è legata al

fattore R che è chiamato resistenza e che dipende soltanto dalle caratteristiche

del conduttore. Questa relazione, divenuta classica, permette di determinare

anche la conduttibilità di un corpo, definita mediante la resistenza di un filo

di lunghezza e di sezione data. Chiamando Eab la f.e.m. di un generatore nel

tratto tra a e b si ha la relazione: Vb - Va = E - RabI

presentata talvolta quale seconda legge di

Ohm.

È da sottolineare il fatto che Ohm, nelle sue

ricerche sull'elettricità si sia ispirato a quelle che Fourier condusse sul

calore. Le leggi matematiche di Fourier regolanti la conduzione del calore

furono intuite e verificate come valide da Ohm, anche per l'elettricità. Il

lavoro di Georg Simon Ohm, in ogni modo, fu una delle basi che permisero il così

brillante sviluppo dello studio dell'elettricità. In suo onore, nel 1881, è

stata stabilita, ohm, l'unità di misura della resistenza.

Due unità di misura sono indicate con il nome

Ohm (simbolo W )

1° Unità di impedenza nei circuiti di corrente

alternata.

2° Unità di misura di resistenza elettrica nei

circuiti di corrente continua.

1.. ohm assoluto (W ass): si

può definire nel seguente modo: resistenza di un reoforo che

sotto la tensione di 1 volt

(assoluto) è percorso dalla corrente di intensità di 1 ampère

(assoluto).

2.. ohm internazionale (W int) : introdotta come unità

fondamentale, cioè come campione

naturale convenzionale, è la resistenza

elettrica di una colonna di mercurio a 0°C, di

sezione costante , lunga 106,3 cm e avente la

massa di 14,4521 grm.

L'ohm internazionale è leggermente diverso

dall'ohm assoluto. Oggi la seconda unità

è pressoché abbandonata.

Negli ultimi anni si occupò soprattutto si

acustica (trattò le armoniche superiori nelle oscillazioni sonore servendosi del

teorema di Fourier) e dei fenomeni di interferenza (spiegò il colorito dei toni

e preparò una memoria sull'interferenza nei cristalli monoassici).

Nel 1854, anno della sua scomparsa, a Monaco di

Baviera, pubblicò un trattato di fisica.

Prossima puntata: 7 - Karl Friedrich

Gauss.

Umberto Ferdinando Molteni I2MS

-----------------------------------------------------------------------------------------------------------------------------------------------------

4-

Modello dell'Elettra in

giardino

Autore: Imperio

Beraldo

Dimensioni

Lunghezza Cm. 99,5 - Larghezza Cm. 11,5 -

Altezza Cm. 44

Modello completamente autocostruito.

Vincitore della

Medaglia di Bronzo, Categoria C2, ai Campionati:

Italiano 2002, Milano -

Italiano 2001, Bologna - Italiano 2000, Castellanza.

-----------------------------------------------------------------------------------------------------------------------------------------------------

5-

STAZIONI

SPECIALI II0RAI - II9RAI

50° CELEBRAZIONE

DELLE TRASMISSIONI RAI TV

Il primo

monoscopio bianco e

nero Il

logo dell'anniversario

In occasione dei " 50 anni dalle prime

trasmissioni della Rai Radiotelevisione Italiana ", il TEAM radioamatori

della Rai sara' attivo, alternandosi ,su tutte le bande radioamatoriali e

su tutto il territorio nazionale

La manifestazione avra' la

seguente durata :

DALLE ORE 01,00 DEL 3/1/2004 FINO ALLE ORE 24,00 DEL

1/2/2004

Con nominativo speciale II0RAI/.... E II9RAI .

Ad apertura trasmissioni ,la stazione

speciale a cadenza di 15/30 minuti circa trasmettera' un

msg del tipo o simile a :

"In occasione dei 50 anni dalle prime trasmissioni

della Rai Radiotelevisione Italiana, il TEAM radioamatori della Rai

trasmette con nominativo speciale . "Trasmette la stazione Esempio IIØRAI

/0/IKØZRR/operatore Pino ""

La stazione con nominativo speciale II9RAI

trasmettera' per questa manifestazione speciale dal Centro Onde Corte di

Caltanisetta della RAI utilizzando le antenne attualmente in disuso ma

ancora installate.

Le card qsl possono essere inviate tramite

via bureau , il qsl manager per questa manifestazione e' IKØZRR

.

Tutti possono richiedere la qsl card speciale II0RAI/... II9RAI di

risposta al collegamento effettuato .

I requisiti minimi richiesti sono

che la qsl personale della stazione dovra' contenere alcuni riferimenti

:

Nome della stazione speciale collegata /barrata

Numero

progressivo passato

La frequenza dove e stato fatto il collegamento e

il modo di emisione.

I titolari di licenza ordinaria possono

richiedere il diploma speciale II0RAI II9RAI solo se avranno collegato 3

nominativi speciali barrati diversi ( /1/2/3.... Esempio II0RAI/1

II9RAI II0RAI/3 ) ,su frequenze differenti ,

in ogni modo di

emissione e annotando quanto richiesto per le card qsl (la nominativi

speciali collegate,numero progressivo passato, frq ed emissione ,

menzionando "SI RICHIEDE DIPLOMA "

I titolari di licenza speciale

potranno richiedere il diploma collegando almeno 3 stazioni con

nominativo speciale ma barrato differente , nella stessa banda (ES.

II0RAI/1 II0RAI/2 II0RAI/3 ), in ogni modo di emissione.

Gli SWL

potranno ricevere la card qsl speciale con un minimo di riferimento ad un qso

ascoltato confermato da log in nostro possessoi ,dove sia presente un nominativo

speciale II0RAI/ II9RAI e la stazione che e stata collegata.

Il collegamento

in FM, sui ponti o tramite gateway /internet non e' riconosciuto ai

fini della qsl di conferma.

E attivo per l' occasione un indirizzo

e-mail ham@rai.it <mailto:ham@rai.it>

PER INFO E VARIE

IK0ZRR@LIBERO.IT

-----------------------------------------------------------------------------------------------------------------------------------------------------

6-

COL CAVO

COASSIALE

MI FACCIO LA

COLLINEARE

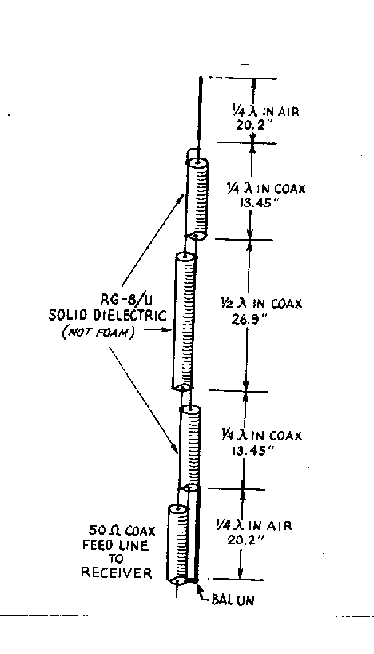

Fig 1

Seguendo le formula 492, dividendo appunto 492

per le frequenza in MHz, si ottiene la lunghezza di una lunghezza d'onda

espressa in feet, calcole la lunghezza di mezz'onda per le frequenza voluta.

Queste sarà ai 3,4 piedi .40,4 pollici per i 146 MHz. Poi scegli il tipo di cavo

coassiale e tieni conto del suo fattore di velocità. Generalmente questo valore

è per il cavo coassiale a dielettrico solido (polietilene) è 0,66 e

088t per il cavo a dieiettrico espanso (foam). L'antenna che si vede nella

figure 11-50 è costruita con cavo a dielettrico solido. L'uso di questo tipo di

cavo permette di avere l'antenna più corta.

Fig 2

Fig 3..

Il primo passo nelle costruzione dell'antenna

potrebbe essere la versione a tre elementi (3 mezze onde, più l'elemento

superiore ad 1/4 d'onda, la sezione ad 1/4 d'onda e la sezione inferiore ad 1/4

d'onda). Le figure 2 e 3 illustrano i dettagli per la costru zione dei

segmenti coassiali. L'elemento superiore (fig 1) puo' essere costruito con un

pezzo di tubetto di rame o con conduttore N.12.Completate l'antenne, sospendila

lontano da oggetti metallici. Con un trasmettitore a bassa potenza e un

rosmetro, analizzando l'intera banda, vedi se l'antenna risuona nella parte

bassa o nella parte alte. Nel punto di risonanza si avrà il minimo SWR. Se esso

non cadi entro +o- 1 MHz della frequenta volute, modifica convenientemente gli

elementi a mezz'onda.

Probabilmente questo non sarà necessario. Inoltre non

preoccuparti e questo punto dello specifico SWR, ma cerca solo di ottenere il

minimo SWR nelle lettura.

A seconde che l'antenna risuoni in alto o in basso,

aggiungendo un altro paio di elementi e mezz'onda, allungali o raccorciali di

un po' (de 1/4 e 1/2 pollice). Continua questa operazione quando. aggiungi

un altro paio di elementi, fin tanto che avrai ottenuta la lunghezza voluta

dell'antenna. 8 elementi a mezz'onde danno circa 6 dB di guadagno e 16 elementi

ne dovrebbero dare circa 9 dB..

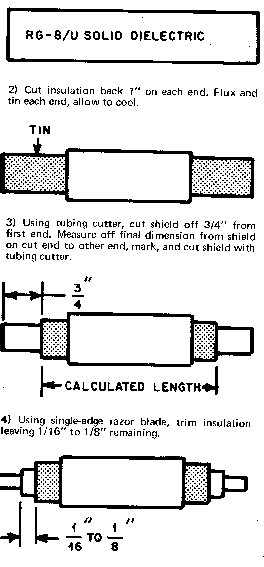

1) Taglia il cavo alla

lunghezza volute, più 2 pollici.

2) Taglia le guaina alle due estremità

le la lunghezza dì 1". Salda le calze scoperta alle estremità e

lascia raffreddare.

3) Con un seghetto

togli le calze per 3/4" della prima estremità e misura la lunghezza finale dalla

parte tagliata all'altre estremi da tagliare, facci un segno e taglia la calze

al punto giusto col seghetto.

4) Con una lama da rasoio, tipo

taglierino, ad un solo taglio, togli il dielettrico lasciandonesoltanto da

1/16" a 1/8".

Infine copri con alcuni strati di nastro di buona qualità ogni

giuntura. Questo rinforzerà e renderà impermeabile l'insieme.. In diversi

esemplari costruiti seguendo questo schema il SWR è stato sempre

inferiore a 1,3 a I alla frequenza voluta.

L'antenna può essere introdotta in

un tubo di PVC di 1-3/4" di diametro, o in un tubo in

vetroresina.

-----------------------------------------------------------------------------------------------------------------------------------------------------

7-

I VIRUS DEL COMPUTER

I VIRUS DEL COMPUTER

di Ruggero Billeri

(quinta parte)

Bibliografia da internet e Jackson libri

MISURE DI SICUREZZA NELLE

AZIENDE

I virus possono costituire un pericolo di danno

economico molto elevato, ma sembra che alle aziende questo non importi: In

effetti, la grande maggioranza delle aziende sembra non adottare alcuna

precauzione seria contro i rischi d'infezione, magari nella beata illusione che

l'antivirus acquistato due anni fa' sia ancora in grado di offrire una buona

protezione.

Sia che si tratti di una grande azienda con centinaia di personal

computer collegati, in rete sia che si tratti di un'impresa a carattere

familiare (dove il PC viene utilizzato solo per la gestione della contabilita' e

poco altro) un'nfezione virale puo' rappresentare un'evento drammatico.

Oltre

all'impossibilita' di utilizzare il computer sino a quando non viene riportato

alla normalita', occorre tenere conto dei seguenti possibili

danni:

a) Il danno economico derivante dalla perdita

dei dati memorizzati;

b) il danno economico derivante dai dati

alterati;

c) il danno economico derivante dalle ore di lavoro (magari di

personale specializzato) che si sono rese necessarie per ripristinare il

PC;

d) il danno derivante dalla reimmissione dei dati (quando possibile) che

eranoo stati cancellati o danneggiati.

Ora, e' vero che non e' bello chiamare

in gioco la sfortuna ( i lettori sono liberi di toccarsi o di compiere gesti di

scongiuro preferiti), ma si tratta semplicemente di fare i conti con la realta',

evitando di pensare che queste cose possono capitare solo agli altri.

VIRUS E

AZIENDE

In Italia, il 1994 (fonte d'informazione

ISTINFORM-SECURITYNET) ha visto come fonte principale di diffusione dei virus lo

scambio di software tra aziende.

Per rendersi conto di quanto sia in realta'

molto probabile contrarre l'infezione a causa di software distribuito da altre

aziende, si consideri che sono sempre di piu' le aziende che, ad esempio,

distribuiscono su supporti informatici il catalogo dei propri prodotti. In

questi casi, e' sufficiente che il master sia infetto: Per un'unica leggerezza

si corre il rischio di diffondere l'infezione a macchia d'olio e di colpire

centinaia o migliaia di aziende.

Nel 1994, sono stati ancora i dischetti la

causa principale delle infezioni dei PC: Il numero dei contagi avvenuti

attraverso modem, rete aziendale o computer portatili (occasionalmente collegati

a quelli della azienda per presentazioni o relazioni) e' stato molto piu' basso.

Si tenga pero' presente che il 1995 e' stato l'anno del modem e che le reti sono

sempre piu' diffuse (in questo senso, il 1966 sembra rafforzare la

tendenza).

Una causa numericamente rilevante di infezione ai danni delle

aziende sono i fornitori e il servizio di manutenzione. Se i fornitori non

costituiscono una sorpresa (a volte capita) non altrettanto si puo' dire dei

servizi di assistenza: Si sarebbe portati a pensare al personale che cura

l'assistenza tecnica come a coloro che mai e poi mai potrebbero essere

contagiati da un virus, poiche' sono troppo esperti per cadere in trappole del

genere. Invece accade assai frequentemente che, per fretta o disattenzione, i

tecnici trascurino anche le piu' elementari norme di sicurezza: Se un virus

riesce ad annidarsi in uno dei dischetti che utilizzano per i test, e' molto

probabile che nel giro di qualche settimana il servizio di assistenza sia

riuscito a infettare un gran numero di aziende.

Alcune aziende, soprattutto

bancarie, hanno stabilito norme molto rigide per impedire che fornitori e

addetti alla manutenzione possano introdurre software che non sia stato

esaminato dal personale responsabile della sicurezza contro i

virus.

ESTOTE PARATI

(siate pronti)

Gli scout insegnano: Occorre essere pronti.

Infatti, il buon funzionamento del sistema informatico di un'azienda non passa

sicuramente attraverso soluzioni improvvisate o accorgimenti fantasiosi: Occorre

invece affrontare seriamente il problema e porre in essere strumenti di

prevenzione adeguati. Giusto, ma come si fa?

Nel suo articolo "Virus-A

Management Issue" (pubblicato sul numero 8/1989 di Computer & security da

Elseiver Science Publisher Ltd), Harry DeMaio elenca tutti gli aspetti da

prendere in considerazione per un'efficace prevenzione delle infezioni virali

nelle aziende.

Il suo articolo e' cosi' chiaro e ben strutturato che puo'

essere utilizzato come esame di coscienza per tutti coloro che hanno la

responsabilita' del sistema informatico aziendale; se, dopo aver letto quanto

segue,

si viene infettati da un virus e i danni sono maggiori di quanto si

sarebbe stati se si fosse messa in atto una seria opera di prevenzione, non ci

sono scuse: Ce la si e' cercata.

Sono tre i pilastri su cui poggia l'intero

sistema di sicurezza nelle aziende: La pianificazione, l'estrema protezione

delle risorse cruciali e l'osservanza costante delle norme di

sicurezza.

ESAME DI COSCIENZA

Quello che segue e' un elenco di aspetti che

ogni responsabile del sistema informatico aziendale dovrebbe sempre considerare.

In pratica, da l'esatta misura di quanto sia efficiente il sistema di

sicurezza.

1) Le misure di sicurezza adottate tengono conto

di tutti i tipi di computer utilizzati (mainframe, personal computer di diverse

piattaforme e servizi esterni)?

2) Le misure di sicurezza sono aggiornate

?

3) Sono stati identificati i computer cruciali, quelli ai quali devono

essere assicurate le piu' alte misure di sicurezza?

4) All' interno del

sistema di protezione del sistema informatico e della valutazione preventiva dei

possibili danni economici, sono stati chiaramnte definiti i rischi derivanti dai

virus?

5) E' stato chiaramente e inequivocabilmente nominato un responsabile

della sicurezza? Sono state stabilite norme di responsabilita' all'interno

dell'azienda?

6) Il bilancio preventivo dell'azienda prevede una somma

destinata ad affrontare il problema dei virus?

7) Quali sono i sistemi di

protezione usati per la sicurezza dei computer cruciali?

8) Sono attive ed

efficaci le procedeure di controllo agli accessi dei computer?

9) Tutti i

computer cruciali sono protetti dalle procedure di controllo di cui al

parag.8)?

10) Quali sono i sistemi di protezione che vengono impiegati per la

sicurezza dei dati memorizzati nei PC dell'azienda?

11) Sono in vigore misure

atte a limitare il software che puo' essere utilizzato tramite i computer

dell'azienda?

12) E' stato definito un piano d'azione nel caso di un'attacco

virale?

13) Esistono copie di sicurezza aggiornate dei dati e del software,

in modo da ristabilire la normale operativita' dopo un'attacco virale?

14)

L'azienda insiste perche' l'osservanza delle misure di sicurezza diventi

comportamento abituale?

15) I dipendenti sono opportunamente istruiti, in

modo che siano in grado di seguire le norme e le abitudini riguardanti la

sicurezza (come quella di cambiare spesso il codice d'accesso)?

16) I

dipendenti dell'azienda condividono e rispettano i principi morali ed etici che

riguardano l'nformatica (come

quello di non copiare il software)?

17) I

dipendenti dell'azienda sono in grado di riconoscere i sintomi di un'attacco

virale (rallentamento del sistema, cancellazione di file eccetera)? Sanno

esattamente che cosa devono fare in questi casi?

18) L'azienda e' solita far

rispettare le norme di sicurezza, anche ricorrendo ad azioni disciplinari o

legali quando e' necessario?

Questo piccolo esame di coscienza puo' risultare

molto utile, se non altro perche' puo' indicare un elemento della sicurezza che

non era stato individuato e che potrebbe rappresentare il punto debole del

sistema di difesa.

Ovviamente tutto quanto e' riportato deve essere

rapportato alla dimensione delle aziende: Tutte le precauzioni circa il

comportamento dei dipendenti non hanno senso se si tratta di una ditta

individuale, ma e' importante che anche il singolo utente sia ben cosciente di

che cosa sono i virus, e quali danni infliggono, come si riconoscono e come si

combattono. Non e' sufficiente possedere l'antivirus piu' recente; occorre

sapere come utilizzarlo.

La messa a punto di un preciso ed efficace piano

d'azione sembra molto spesso un compito non urgente, che puo'

tranquillamente essere affrontato appena le sigenze si saranno fatte meno

pressanti. Ovviamente il tanto desiderato "attimo libero" non arriva mai, ma non

occorre preoccuparsi: Si trovera' il tempo per occuparsi

dei virus non

appena uno di essi avra' provocato seri danni al sistema informatico

dell'azienda.

PROGRAMMA DI

SICUREZZA

In ogni azienda vi dovrebbe essere una persona

addetta alla sicurezza del sistema informatico, che sia in grado di sviluppare

un'efficace strategia per evitare danni irreparabili o costosi.

Per quanto

riguarda il problema dei virus, un buon approccio consiste nel preparare un

piano d'azione (sia a breve che a lungo termine), che tenga conto di tutti gli

aspetti che giocano un ruolo importante in questo campo. Questi elementi sono:

L'informazione, la pianificazione, il controllo, l'individuazione, la reazione,

la riparazione e l'analisi.

INFORMAZIONE

Occorre che la natura e gli effetti dei virus

siano spiegati con chiarezza ed obiettivita' a tutti i livelli aziendale.

A

meno che tutti coloro che hanno a che fare con un PC all'interno dell'azienda

non conoscano con precisione ed esattezza i danni strumentali ed economici che

possono essere dovuti ai virus informatici (e conoscano altrettanto esattamente

anche i sintomi che denunciano un'infezione e la strategia da adottare in questi

casi), gli effetti distruttivi dei virus potrebbero essere enormemente piu'

gravi di quanto gli stessi creatori dei virus avrebbero mai sperato, proprio a

causa dell'ignoranza nel trattare con questi avversari.

D'altro canto,

mantenere il personale dell'azienda in un perenne stato di paranoia da virus

puo' portare a risultati altrettanto controproducenti: Si perdono ore e ore di

lavoro in operazioni di controllo assolutamente inutili, Sacrificando energie e

inventiva nella guerra contro le ombre. Un' informazione corretta dovrebbe

quindi assicurare:

a) Al personale non tecnico, una cultura sommaria

sulle caratteristiche dei virus, sui danni che possono provocare e su cosa

occorre fare in caso d'infezione;

b) Al personale tecnico e dirigente, una

conoscenza profonda sul comportamento virale e sui sintomi che ne indicano la

presenza sul sistema informatico. Non dovrebbe essere trascurato il periodico

aggiornamento, in modo che il personale possa essere costantemente aggiornato

sulle caratteristiche dei nuovi virus. Figure importanti che dovrebbero

usufruire di questo tipo di informazione sono gli specialisti in comunicazione

tramite PC.

PIANIFICAZIONE

E' fondamentale stabilire con chiarezza una

linea d'azione per prevenire le infezioni virali o per trattare con i virus nel

caso abbiano contagiato il sistema.

Per quanto sia necessaria un'opera del

genere, nel caso di una azienda molto grande tutto cio' puo' significare costi

molto alti, sia per tempo impiegato sia per danaro investito: Occorre infatti

iniziare la pianificazione con un'analisi del livello di rischio e terminarla

con l'acquisto e la verifica di specifico software antivirus.

Puo' succedere

che, per alcune aziende, questo sia il primo grande sforzo che viene compiuto a

livello generale per aumentare la sicurezza: I costi di un tale inizio non

dovrebbero essere visti solo come tali, ma come investimento per evitare future

possibili perdite secche.

La previsione dei costi dovrebbe comunque essere

fatta con criterio: E' importante individuare i computer cruciali e assegnare a

essi le piu' alte misure di sicurezza, impedendo nel contempo scambi di dati con

PC con un livello di sicurezza

inferiore.

--------------------------------------------------------------------

NOTA:

A volte puo' risultare piu' economico acquistare un computer nuovo e riservare a

esso i compiti piu' importanti e il piu' alto livello di sicurezza, piuttosto

che elevare il livello di sicurezza di tutti i PC esistenti tra i quali sono

ripartiti i compiti fondamentali: Si pensi alla necessita' di inserire e gestire

il codice di accesso di dieci stazioni di lavoro anziche' di

una.

--------------------------------------------------------------------

Il trattamento delle situazioni di emergenza in

caso di attacco virale dovrebbe essere sempre previsto nei piani operativi

dell'azienda. Cio' vuol dire che non si dovrebbe mai redigere il programma delle

ferie sernza che venga chiaramente stabilito chi e' il responsabile di

riferimento in caso di virus.

CONTROLLO

Non e' possibile basare la sicurezza di una

azienda sulle buone intenzioni: Occorre che vi sia un controllo effettivo ed

efficace sul software che viene utilizzato. Quali sono i canali attraverso i

quali il software entra in azienda? Quali controlli vengono effettuati sul

software prima di utilizzarlo?

In sostanza occorre che vengano definiti e

attuati controlli per:

a) L'introduzione del software nell'azienda.

b)

L'accesso al software installato.

c) L'aggiornamento periodico delle copie di

sicurezza.

Le procedure di controllo sono necessariamente burocratiche, ma

devono in ogni caso essere facilmente realizzabili a costi non eccessivi.

Altrimenti come recita il detto, "per far fuori il virus ammazzo il

paziente"

Il fatto che le procedure di controllo non debbano impedire le

normali operazioni aziendali significa anche che devono essere coerenti con

eventuali altre misure di sicurezza: Sarebbe il colmo che, per eseguire una

scansione di routine alla ricerca di virus si lasciasse a disposizione di un

esperto venuto da fuori il disco rigido contenente i piu' importanti segreti

industriali e commerciali dell'azienda.

Lo studio delle misure di controllo

deve sempre stabilire chi, all'interno dell'azienda se ne occupa e chi ne e'

responsabile: Che succede se le persone designate sono in ferie?

INDIVIDUAZIONE

In caso di funzionamento anomalo del sistema

informatico occorre essere in grado di stabilire rapidamente se si tratta di un

virus e, in questo caso, di individuarlo e di stabilire un'appropiato

intervento.

L'individuazione di un virus e' composta di due fasi ben

distinte:

a) La prima fase consiste nel riconoscere che un virus si e'

introdotto nel sistema. Praticamente tutti gli impiegati dell'azienda dovrebbero

essere in grado di effettuare questa operazione.

b) La seconda fase consiste

nel riconoscere esattamente di quale virus si tratti. Questa seconda operazione

e' generalmente compiuta da personale qualficato.

INTERVENTO

L'intervento in risposta a un'attacco virale

dovrebbe significare che si e' riusciti a rispondere alle importanti domande

elencate di seguito.

1) Che cosa e' possibile fare?

2) E' possibile

isolare il computer (o i computer infetti)?

3) E' possibile risalire al luogo

dell'infezione?

4) E' possibile fermare il contagio?

5) E' possibile

continuare a usare il computer con le normali applicazioni mentre e' in corso

l'opera di bonifica.

La prima cosa da fare, in caso di attacco virale, e'

limitare i danni; e' percio necessario riuscire a isolare i computer infetti e a

evitare altre occasioni di promiscuita'

RIPARAZIONE

Perche' l'opera di riparazione (intendo non la

vera riparazioni di parti meccaniche ma il ripristino della piena funzionalita'

dell'intero sistema informatico) sia efficace, deve prevedere, se necessario la

possibilita' di completa reinstallazione di tutto il software e di tutti i dati

andati persi senza ovviamente che questo significhi introdurre nuovammente il

virus.

Si tratta di una fase cruciale, poiche' la fretta di rimediare a una

emergenza puo' provocare danni ed emergenze ancora maggiori: Se si utilizzano

copie di sicurezza per reinstallare copie e dati, occorre essere assolutamente

certi che non contengano il virus. Soprattutto se si tratta di copie recenti, e'

molto facile che il virus sia gia' presente in

esse.

-----------------------------------------------------------------------

NOTA:

Per ovviare a tale problema, il rimedio e' molto semplice: Al posto di usare un

solo insieme di dischetti

( o di cartucce, di nastri, di dischi magneto

ottici o di qalsiasi altro tipo di supporto per la memorizzazione dei dati) che

viene periodicamente riscritto a ogni backup, e' suffiiciente usarne diversi, in

modo da possedere copie

risalenti a date diverse. Se si effettua il backup

ogni settimana, ad esempio, potrebbe essere una buona idea utilizzare quattro

set di copie diversi, per avere la possibilita' di riportare il sistema alla

situazione vigente fino a un mese prima. Il numero di set di copie varia con la

frequenza con cui si effettua il backup: Piu' esso e' frequente, maggiore e' il

numero di set di copie da tenere archiviate (come riferimento, si consideri che

si dovrebbero avere sempre a disposizione tutte le copie dell'ultimo

mese.

------------------------------------------------------------------

ANALISI

Una volta passata l'emergenza, occorre capire

come un virus si sia potuto infiltrare nel sistema, cosi' da impedire il

ripetersi di questa evenienza.

Se si e' venuti a contatto con un virus

sconosciuto, sarebbe importante riuscire a recuperare una copia del virus e

inviarlo ai centri di assistenza specializzati (produttori di antivirus) con cui

si e' in contatto.

SCELTA

DELL'ANTIVIRUS.

Precedentemente e' stato illustrato tutto

cio' che di tremendo puo' succedere a chi prende sottogamba i virus informatici:

Ma lo scopo di quanto scritto non e' terrorizzare il lettore, bensi' dargli gli

strumenti di valutazione necessari per scegliere e utilizzare efficacemente gli

strumenti necessari per una seria protezione del suo sistema informatico.

Non

basta conoscere alla perfezione tutta la teoria dei virus informatici: Occorre

essere in grado di valutare correttamente la propria situazione e il proprio

livello di esposizione al pericolo di contagio. Solo in questo modo si potranno

scegliere gli strumenti migliori per salvaguardare il proprio personal

computer.

DETERMINAZIONE DEL PROPRIO

LIVELLO DI RISCHIO

Sebbene non esista un sistema che permetta di

definire con esattezza la probabilita' che un utente venga colpito da un virus

informatico, e' tuttavia possibile individuare alcuni fattori che aumentano il

livello di rischio.

Considerando come livello di partenza (livello di rischio

minimo) quella di un utente singolo (quindi non collegato in rete), non dotato

di modem, che utilizza solo programmi originali, che non scambia ne'

applicazioni ne' dati con altri utenti, che non utilizza dischetti

preformattati, i fattori che possono aumentare il livello di rischio sono i

seguenti:

1) Uso di dischetti riciclati, sia di origine nota sia (peggio) di

origine ignota;

2) uso di software pirata;

3) uso di dischetti

preformattati;

4) collegamento in rete, nel quale ogni client avvia solo le

applicazioni residenti sul proprio disco rigido;

5) collegamento in rete, nel

quale i client avviano anche applicazioni residenti sul disco rigido del

server;

6) uso di modem per la sola posta elettronica, con rari casi di

prelevamento di file da BBS;

7) uso di modem per la sola posta elettronica

con frequenti casi di prelevamento di file da BBS o da servizi commerciali in

linea;

8) riceviimento di applicazioni e dati dall'esterno: Aziende,

consulenti, fornitori, clienti, riviste eccetera;

9) utilizzo dello stesso

computer da parte di piu' persone

Questi fattori di rischio sono ben reali,

ma vengono incredibilmente sottovalutati. E' invece importante spendere alcune

parole per ognuno.

USO DI DISCHETTI

RICICLATI, SIA DI ORIGINE NOTA (PEGGIO) DI ORIGINE IGNOTA.

La tendenza al risparmio e' un'ottima virtu', ma

non quando va a scapito della sicurezza. Riciclare vecchi dischetti fa in

effetti risparmiare qualche soldo, ma espone l'utente a rischi anche seri.

Se

proprio occorre riciclare un dischetto che proviene dall'esterno (e soprattutto

non si conosce il livello di sicurezza della fonte, come nel caso di dischetti

omaggio), ci si preoccupi di fare sempre una formattazione completa del

dischetto.

USO DI SOFTWARE

PIRATA

Questo e' un punto dolente: Probabilmente

chiunque ha utilizzato, almeno una volta nella vita, un software copiato

illegalmente; tuttavia, questa non e' la sede per sviluppare discorsi di ordine

morale o legale. E' pero' necessario rendersi conto che ill fatto stesso di

utilizzare software copiato aumenta notevolmente le possibilita' di contrarre un

virus.

La copia pirata non e' altro che un possibile

veicolo d'infezione, tanto piu' pericoloso quanti piu' utenti l'hanno utilizzata

o l'hanno a loro volta duplicata. Come fa l'utente a sapere per quante mani (e

per quanti computer) la sua copia pirata e' passata?

Il rischio e' tutto qui'

non si ha alcun controllo sulla situazione sanitaria della copia

pirata.

USO DI DISCHETTI

PREFORMATTATI

I dischetti preformattati sono sicuramente molto

comodi,ma anche un po' pericolosi. E' pur vero che la formattazione effettuata

sui dischetti che vengono venduti gia' fomattati e' eseguita in maniera

industriale, ma e' sempre possibile avere brutte sorprese.

Inoltre i

dischetti preformattati non offrono alcuna garanzia di verginita' l'utente

potrebbe quindi a buon diritto che qualcun altro (si tratterebbe invero di un

rivenditore disonesto e poco furbo) li abbia gia' usati.

A ogni modo se

l'utente tralascia di verificare i dischetti preformattati assume un'abitudine

che si puo' rivelare dannosa come metodo di lavoro.

CLLEGAMENTO IN RETE, NEL

QUALE OGNI CLIENT

AVVIA SOLO LE APPLICAZIONI RESIDENTI SUL PROPRIO DISCO

RIGIDO.

Un collegamento in rete e' sempre rischioso, in

quanto aumenta i punti di accesso al sistema e quindi le possibilita' che un

virus penetri nel sistema stesso.

Il fatto di avviare escclusivamente le

applicazioni che risiedono sulle unita' a disco di ogni stazione riduce

notevolmente il rischio di contagio, poiche' lo scambio tra computer e' limitato

ai dati (che sono molto meno soggetti agli attacchi virali)

Inoltre, in

questa situazione i virus in grado di diffondersi facilmente sono quelli

appositamente costruiti per gli ambienti di rete, in grado di infettare non solo

il disco C

o il dischetto, ma anche tutte le unita' di

rete.

----------------------------------------------------------------------

NOTA: Il sistema operativo di Windows permette

di operare in rete senza bisogno di mappare le unita' dischi

Perche' un virus

si diffonda deve essere in grado di fare

altrettanto.

-------------------------------------------------------------------------

COLLEGAMENTO IN RETE, NEL

QUALE I CLIENT AVVIANO ANCHE APPLICAZIONI RESIDENTI SUL DISCO RIGIDO DEL

SERVER.

Se le stazioni di lavoro collegate in rete

caricano le applicazioni direttamente dal server e questo e' infetto, non c'e'

scampo tutti i terminali saranno infettati.

Al server dovrebbe quindi essere

sempre asiicurato il massimo livello di protezione.

USO DI MODEM PER LA SOLA

POSTA ELETTRONICA, CON RARI CASI DI PRELEVAMENTO DI FILE DA

BBS.

Il modem e', dal punto di vista della

trasmissione dei virus, un altro strumento con il quale scambiare file

infetti

Se lo scambio si limita a messaggi di posta elettronica, la

possibilita' di contrarre un virus e' piuttosto bassa, anche se non

nulla.

USO DI MODEM PER POSTA

ELETTRONICA E CON FREQUENTI CASI DI PRELEVAMENTO DI FILE DA BBS O DA SERVIZI

COMMERCIALI IN LINEA.

Se invece si usa il modem per prelevare file

(magari eseguibili) da BBS o da altri utenti, il pericolo di essere contagiati

cresce proporzionalmente al numero di file prelevati e di utenti

frequentati.

Un controllo sui file prelevati via modem e' assolutamente

necessario.

RICEVIMENTO DI

APPLICAZIONI E DATI DALL'ESTERNO: AZIENDE, CONSULENTI, FORNITORI, CLIENTI

RIVISTE ECCETERA

Non c'e' molto da dire riguardo a questo fattore

di rischio, se non citare due vecchi adagi:

a) Fidarsi e' bene, non fidarsi

e' meglio;

b) meglio diffidente che fesso.

UTILIZZO DELLO STESSO

COMPUTER DA PARTE DI PIU' PERSONE

In teoria, l'aumento delle persone che accedono

al computer non dovrebbe comportare aumento di rischi d'infezione; tuttavia le

persone hanno la strana abitudine di permettersi qualche trasgressione alle

regole di sicurezza che, magari loro stesse si sono date.

Trasgredisce uno,

trasgredisce l'altro il virus puo' anche decidere di non perdonare.

COMPILAZIONE DELLA

SCHEDA

La scheda sottoindicata riassume i fattori di

rischio con indicazione numerica dei fattori di rischio per ogni situazione,

maggiore e' il putteggio e maggiore sara' la probabilita' di essere

infettati.

----------------------------------------------------------------

situaz. punt. fattore di

rischio.................................elenc.p.

a)...........1....dischetti

preformattati......................................

b)...........1....uso di

modem per la sola posta elett............

.....................con rari casi

di prelev. di file da BBS.............

c)............2....uso di dischetti

riciclati sia di origine nota.....

......................(peggio) di origine

ignota...............................

d)............2.....uso di software

pirata....................................

e)............2.....collegamento

in rete, nel quale ogni............

.......................client avvia solo

le applicazioni residenti.....

.......................sul proprio disco

rigido.................................

f).............2.....uso dello stesso

computer da parte di........

.......................piu'

persone...................................................

g)............3.....collegamente

in rete, nel quale i client.........

.......................avviano anche

applicazioni residenti sul .....

.......................disco rigido del

server o altri client..............

h).............3.....uso di modem per

posta elettron. e con.....

........................frequenti casi di prelev.

di file da BBS .......

........................o da servizi commerciali in

linea..................

i)...............3.....ricevimento di applicazioni e

dati dall'est...

........................aziende, consulenti,

fornitori,eccetera........

......................................................punteggio

totale..............

--------------------------------------------------------------

Se si vuole determinare il poprio livello di

rischio, e'sufficiente segnare i fattori di rischio presenti nel proprio

comportamento, riportando nell'ultima colonna il punteggio assegnato ai diversi

fattori.

Si tenga presente che alcuni fattori si escludono a vicenda; ad

esempio l'so del modem prevede due tipi di comportamento mutuamente esclusivi:

L'utente (se usa il modem) deve segnare solo quello corrispondente al suo

comportamento. Lo stesso discorso vale per il collegamento in rete.

E'

importante che, per la compilazione della scheda, l'utente non si chieda "sono

solito fare queste cose?", ma si domandi invece "mi succede di fare queste

cose?": Non e' un test di intelligenza, per cui barare e' perfettamente inutile

e rischia di portare a spiacevoli conseguenze.

Ovviamente, l'utente non deve

segnare nulla sui fattori di rischio che non sono presenti nel proprio

comportamento.

Una volta sommati i punteggi relativi ai fattori di rischio,

e'sufficiente dare un'occhiata in totale: Il massimo rischio e pari a 16, il

minimo e' ovviamente 0. Occorre interdersi: Un punteggio di 7 e' comunque indice

di una possibilita' di contagio ben presente; il solo fatto che sia inferiore

alla meta' del massimo (come i vecchi voti scolastici) puo' indurre un falso

senso di tranquillita'. L'unico risultato che puo tranquillizzare e' 0, che

rappresenta un livello di rischio molto basso (ma non puo' dare la certezza

assoluta di non prendere virus).

Irisultati diversi da 0 non devono pero'

sgomentare: Non

significa che non bisogna piu' collegarsi in rete o

utilizzare il modem, ma solo che tali comportamenti fanno salire il livello di

rischio e occorre quindi prendere alcune precauzioni.

QUALE ANTIVIRUS

?

Non e' possibile indicare quale sia il miglior

antivirus in assoluto, perche' gli antivirus devono essere costantemente

aggiornati (e non vengono aggiornati tutti con la medesima tempestivita'),

perche' anche i piu' affidabili pachetti antivirus risentono dell'area

geografica di appartenenza, cosicche' alcuni antivirus sono imbattibili contro i

virus sviluppati in America, altri contro quelli europei, altri ancora contro

quelli sviluppati in Asia, e infine perche' un'antivirus potrebbe non essere

adatto alle specifiche esigenze di una certa fascia d'utenza.

Possono

tuttavia essere tracciati alcuni criteri generali che dovrebbero guidare

l'utente nella scelta dell'antivirus;

1) deve essere sottoposto a costante

aggiornamento;

2) gli aggiornamenti devono essere resi disponibili non solo

per posta (magari esclusivamente a richiesta), ma anche tramite BBS o

Internet;

3) deve essere particolarmente efficace contro i virus dell'area

geografica nel quale vive l'utente o con la quale e' in contatto;

4) deve

poter effettuare automaticamente una scansione (per segnature o euristica) ogni

volta che viene avviato un programma, in modo da verificare che il programma che

si intende avviare non contenga codice virale;

5) deve poter effettuare una

scansione automatica di ogni dischetto cui si accede prima di compiere qualsiasi

operazione con i file in esso contenuti;

6) deve acorgersi del tentativo di

modificare le aree di sistema del disco rigido e chiedere quindi conferma

all'utente prima di consentire l'operazione;

7) deve essere in grado di

controllare il CRC dei file (sempre che siano stati utilizzati i codici di

controllo) per verificare che non vi siano state modifiche ai file stessi;

8)

deve essere in grado di effettuare scansioini a intervalli temporali predefiniti

(ad esempio ogni lunedi od ogni primo del mese);

9) deve essere in

grado di effettuare scansioni suo gni file prelevato via modem;

10) deve

essere in grado di effettuare la scansione all'interno dei file compressi

(almeno quelli di formato piu comune), per controllare che non siano stati

compattati file a loro volta gia' infetti;

11) deve essere in grado di

effettuare scansioni su ogni unita' di rete.

Ovviamente e' assai improbabile

che un'antivirus presenti tutte le caratteristiche sopra elencate; magari non

sono neppure tutte necessarie (se l'utente non possiede il modem o non e'

collegato in rete non occore che l'antivirus sia dotato di protezioni al

riguardo). In ogni caso, e' sempre consigliabile utilizzare almeno due diversi

antivirus, possibilmente con caratteristiche molto diverse tra loro;

tipicamente, uno degli antivirus dovrebbe basarsi principalmente sulla ricerca

per segnature, mentre l'altro dovrebbe essere specializzato in quella

euristica.

Con queste cinque parti termina la descrizione delle basi teoriche

sul comportamento dei virus. Nelle parti successive se l'editore del

Radiogiornale lo ritiene opportuno pubblicarle, vengono descritti i vari tipi di

antivirus, comparandone tutte le caratteristiche principali

in questo

modo il lettore potra' cosi' pianificare meglio la sua strategia

antivirus.

Gli antivirus che andro' ad illustrare sono quelli che usualmente

si trovano in commercio.

Come gia' detto chi vuole un'ottima protezione ne

puo' caricare due sul suo PC, per chi volesse una super protezione ne potrebbe

anche installare tre sul suo PC

I virus del computer (fine quinta

parte)

Da IK8JZK Ruggero Napoli.

Cordiali saluti ai lettori del Radiogiornale

-------------------------------------------------------------------------------------------------------------------------------------------

8-

Franco Malenza I3MAW

CAPITANO MARITTIMO - PERITO

ELETTRONICO

E LA NAVE VA...

E LA NAVE VA...

BRUCIATA!

- " Come già

le ho detto, l'orientamento armatoriale è per la totale

eliminazione dei Marconisti dalle navi : grazie al sistema

GMDSS sono ormai una figura superflua e, sulle navi dove ancora li

sopportiamo svolgono altre mansioni,,, "

Sto parlando con il capitano

d'armamento della antica compagnia di navigazione Genovese "I.

Messina" che recentemente ha perduta la nave

" Jolly Rubino" nelle acque Sud Africane dell'oceano Indiano, al

quale ho chiesta qualche notizia sulle mie future prospettive di imbarco

! -" l'orientamento armatoriale mi è ben noto,

caro Capitano, e non riguarda soltanto i Marconisti

se è vera la

notizia che avete sbarcato al completo il personale di

macchina d'una vostra nave per imbarcarvi un limitato numero di Ukraini !

Tuttavia cominciano a rendersi visibili anche gli

effetti, non certo entusiasmanti, di questa deregolamentazione

; Si, so bene che i disastri possono

verificarsi anche in barba a qualsiasi rigorosa

precauzione, ma è certo che il sistema

attuale

sembra studiato quasi su misura per favorirli !! "-

- " Non

possiamo farci nulla ! "- la voce del capitano d'armamento sembra quasi

rassegnata." la concorrenza ci impone di contenere al

massimo le spese e per quanto riguarda la Jolly

Rubino l'incendio si è verificato in condizioni

imprevedibili"-

Mi sembra

di rivedere il tozzo scafo della Jolly Rubino

e di riviverci il piccolo dramma che su di

essa mi colpì : un infarto nel porto Africano di

Lomè, un infarto del quale ebbi fortunatamente solo il sospetto,

mentre quasi contemporaneamente, in un altro porto vicino, sulla Jolly

Verde fulminava un giovane marinaio . Il numero di infarti si

è infatti impennato con l'abnorme affaticamento

imposto agli equipaggi ! Sono anche aumentate , in

numero e gravità, malattie dovute ad infezioni per mancanza di

profilassi in ambienti ad alto rischio, tanto curata per i militari che

vengono inviati "in missione", ma totalmente disattesa per coloro che ,

negli stessi posti vanno a portare merci, e si sono

moltiplicati i disturbi nervosi e psichici, dovuti ad un abbrutimento

esistenziale imposto appunto da quella concorrenza

figlia dell'usura.

Nessuno

conosce la verità sull'incendio occorso alla

"Rubino"; nell'inchiesta che certamente verrà intrapresa

mancherà la testimonianza determinante del Marconista,

eliminato dai quadri grazie ad una "innovazione" che

permette di allertare inutilmente un centro di

controllo lontano migliaia di miglia, ma non consente

di seguire il succedersi dei fatti nella zona

operativa del disastro, che praticamente esonera da qualsiasi

responsabilità il "delegato alle comunicazioni" sia sulla nave in

pericolo che su tutte le navi ad essa vicine

!

Io sono uno dei pochi Marconisti viventi

ad aver realmente lanciato lo SOS in un affondamento :

ricordo con inossidabile nitidezza le decine di

comunicazioni che ebbi modo di allacciare con le navi

vicine delle più varie nazionalità, senza dubbi o

incomprensioni, grazie al vecchio alfabeto morse che

costituisce il vero ed insostituibile linguaggio

internazionale . Non un dettaglio venne perso nel mio

giornale di stazione, che fu poi essenziale per ricostruire il

sinistro e le misure che si presero per

affrontarlo.

Posso soltanto immaginare

cosa è successo in quelle lontane acque dell'oceano

Indiano, sulla base di qualche informazione ricevuta da un membro

dell'equipaggio che si è premurato di telefonarmi

:

-" I corsi che ci hanno fatto

fare, Signor Marconi, servono ad un ca…o ! " - Nella più

smodata deregolamentazione, mentre si evitano con vari

espedienti visite di controllo su scafo e navigabilità,

controlli sui sistemi di sicurezza e sulle condizioni di riposo del

personale, sulla disinfestazione da ratti ed altri parassiti,

due cose sono divenute tassative, per le "preposte

autorita' " nel mondo marinaresco : I corsi di

addestramento e l'imbrattatura di cartacce

e formulari .

I primi fanno

soffrire il personale nei risicati momenti di permanenza a

terra e sovente le ingenti spese restano a carico

totale "dell'interessato" : corso di sopravvivenza,

corso di primo soccorso, corso di antiincendio di

base : sono tutti utilissimi, ma soltanto per .le

tasche di chi li gestisce !

Quanto

all'imbrattatura di cartacce, in un possente archivio istituito

negli ultimi mesi, gli ufficiali devono stilare in

continuazione dichiarazioni su ogni sorta di controllo, visite ed

ispezioni. ronde e verifiche , ovviamente tutte fasulle !

Chi

mai, ad esempio, troverebbe il tempo per effettuare le

obbligatorie ronde antipirateria nelle rade? E quand'anche

incontrasse qualche pirata arrampicatosi a bordo, con che cosa potrebbe

difendersi se ogni arma, compresa la vecchia pistola lanciarazzi,

è severamente vietata ?

Con quale comico

coraggio vengono compilati i moduli attestanti la

consegna di contenitori plastici ( bottiglie) e di

residui di idrocarburi negli appositi centri a terra,

quando invece vengono regolarmente gettati a

mare ??

Per contro tuttavia il

vecchio giornale radiotelegrafico , tenuto un tempo dal Marconista, che

prevedeva la precisa registrazione di ogni comunicazione, è

stato "liberalizzato" ad uso degli incompetenti :

basta soltanto una firmetta dell' " officer on duty"

. Un raffronto con il giornale di navigazione

potrebbe infatti rivelarsi compromettente

!!

Ma l'imbrattatuta delle cartacce

costringe l'ufficiale di guardia, il gia citato " officer on duty".

a porsi dietro quell'infernale macchina chiamata

computer, che installata contro ogni buon senso

sulla sala di carteggio del ponte, lo assorbe

completamente tenendolo lontano dalla sorveglianza sul

mare e da quella che sarebbe necessaria

sulle condizioni del carico!

Sovente

nella notte mi piazzavo nella deserta plancia ad osservare il

mare : il marinaio non c'era e l'ufficiale stava

imprecando sui tasti del computer, io non potevo più

operare sulle apparecchiature radio perché, installate

nel .locale , avrebbero creato disturbo luminoso

ed acustico ! Una vera esaltazione alla sicurezza

! La nave andava, e poteva andare

tranquillamente , a bruciarsi o a incagliarsi, o in

collisione. Immagino il Comandante

della rubino quando si è reso conto che

il fumo stava diventando soffocante e non

ha potuto far altro che portare la

nave ad incagliarsi nella vicina

secca, subito

abbandonandola dopo aver lanciato un avviso

di soccorso in VHF, con sistema automatico e senza

ottenerne risposta, prima dell'inevitabile abbandono.

Sarebbe stato assai interessante assistere al " dialogo" che

quel povero comandante avrebbe potuto allacciare via radio con

un Filippino, un Turco o un Cinese, adoperando

quella lingua Inglese che tutti fingono di conoscere ! Devo ancora

conoscere qualcuno in grado di decifrare gli avvisi di sicurezza emessi

in automatico da alcune stazioni del sistema Gmass

!

Al suo posto io avrei tentato

di dar fondo all'ancora sul basso fondale, senza

arrivare all'incaglio, ma probabilmente il numero

di containers che ingombrava la coperta impossibilitava l'accesso a prua

ai marinai che avrebbero dovuto operare al mulinello

: i "corsi" non insegnano a volare

!

Così la " Rubino" si è

perduta nell'oceano, così si perderanno

altre navi, con i relativi incalcolabili danni ecologici e

così si decimano quelle categorie di gente di mare

che i governi dovrebbero considerare un patrimonio, ma

che alcune lobbies vedono soltanto come

merce obsoleta .

Franco Malenza I3MAW

--------------------------------------------------------------------------------------------------------------------------------------------

9-

Grandi novità per il 2004 in

casa Blu Nautilus

Calendario 2004 con nove appuntamenti

per il circuito Expo Elettronica

- Blu Nautilus

Grandi novità per il 2004 in casa Blu Nautilus.

La società, già organizzatrice delle fiere ExpoRadio Elettronica di Modena,

Faenza e Rimini, ha acquisito anche le mostre mercato di Bastia Umbra, Erba e

Forlì.

Con un carnet di nove appuntamenti, l'azienda riminese si può

definire leader nell'organizzazione delle manifestazioni dedicate

all'elettronica professionale, di consumo e per il tempo libero.

Il nome

delle rassegne di Modena, Faenza e Rimini è stato semplificato in Expo

Elettronica, per brevità e perché più in sintonia con le tendenze del mercato.

Non temano comunque gli appassionati di radiocomunicazioni, troveranno comunque

numerosi articoli a loro dedicati, sia tra i banchi della fiera, sia nel

mercatino di RadioExpò.

Per quanto riguarda le "nuove" manifestazioni, cioè

Tutt'Elettronica a Bastia Umbra, ABC dell'Elettronica di Erba e Grande Fiera

dell'Elettronica di Forlì, nel 2004 continueranno ad essere pubblicizzate con i

marchi già conosciuti al pubblico, anche se il logo Expo Elettronica sarà

abbinato in tutta la campagna pubblicitaria per rafforzarne la riconoscibilità.

Probabilmente nel 2005 le fiere saranno tutte accomunate dal logo Expo

Elettronica, un vero e proprio circuito di eventi dislocati fra il nord e il

centro Italia.

Ma veniamo al calendario 2004.

Si comincia con due Expo

Elettronica: a Modena il 17 e 18 gennaio e a Faenza il 6 e 7 marzo. Si prosegue

con tre fiere "nuove" per Blu Nautilus, ma ben conosciute fra gli appassionati

del settore. Il 20 e 21 marzo, appuntamento con Tutt'elettronica a Bastia Umbra,

in provincia di Perugia mentre il 3 e 4 aprile ci si sposta a Erba, in provincia

di Como, con la fiera ABC dell'elettronica e poi a Forlì l'8 e 9 maggio con

l'edizione di primavera della Grande Fiera dell'elettronica.

Dopo la pausa

estiva riprende il tour.

Il 18 e 19 settembre l'Expo Elettronica di Rimini e

circa un mese dopo, il 16 e 17 ottobre per l'esattezza, l'Expo Elettronica di

Faenza; si torna poi a Erba il 6 e 7 novembre con la fiera ABC dell'elettronica

e il CB day per concludere con la Grande Fiera dell'elettronica di Forlì che si

svolgerà il 4 e 5 dicembre '04.

Il prossimo anno Italfiere, che ha ceduto gli

appuntamenti di Bastia Umbra, Erba e Forlì, affiancherà Blu Nautilus

nell'organizzazione degli eventi, in nome di un buon rapporto di collaborazione

e a garanzia di un rapporto di continuità per espositori e pubblico. Ma

certamente lo staff a cui è affidata l'organizzazione degli appuntamenti del

circuito Expo Elettronica conquisterà la fiducia e la simpatia anche di chi non

ha ancora avuto occasione di conoscere Blu Nautilus.

Ma le novità non

finiscono qui.

I nove eventi hanno interessato Scuola Radio Elettra l'azienda

leader nella formazione a distanza nel settore elettronico ed elettrotecnico.

Nel 2004 Scuola Radio Elettra affiancherà il circuito Expo Elettronica, oltre

che su tutta la campagna promozionale, anche con una presenza diretta in fiera

per promuovere i propri prodotti. Infatti, grazie ad un accurato lavoro di

aggiornamento e ricostruzione dei contenuti dei vari corsi e del materiale di

studio, Scuola Radio Elettra & Marcon S.p.A. dal 1951 ad oggi propone

programmi di formazione aggiornati, per una preparazione completa altamente

qualificata, scolastica, professionale o per hobby; il partner ideale per una

manifestazione in cui l'elettronica e le sue applicazioni, per il lavoro, lo

studio, la casa e il tempo libero, sono le indiscusse protagoniste.

Per

informare il pubblico e gli espositori dei cambiamenti in corso Blu Nautilus ha

realizzato delle newsletter che saranno recapitate per posta, ma il modo più

semplice per essere sempre aggiornati su date, iniziative, espositori, è

collegarsi a www.blunautilus.it o, meglio ancora per i

visitatori, iscriversi al servizio News on line. Basta inviare una e-mail a

info@exporadioelettronica.it scrivendo

nell'oggetto: Iscrivimi news on line. Il servizio è gratuito e riceverete, oltre

a informazioni dettagliate sull'appuntamento in programma, il biglietto da

stampare valido per l'ingresso ridotto alle fiere del circuito Expo

Elettronica.

Organizzazione e informazioni: Blu Nautilus srl, piazza Tre

Martiri 24 - 47900 Rimini, Tel. 0541 439573

fax 0541 439584.

sponsor Expo Elettronica 2004

-----------------------------------------------------------------------------------------------------------------------------------------------

I VIRUS DEL COMPUTER

I VIRUS DEL COMPUTER

E LA NAVE VA...

E LA NAVE VA...

Don

DX & Pierino la peste

Don

DX & Pierino la peste